Zarządzanie dostępem do trybu offline Power Apps za pomocą M365 security groups

Table of Contents

Ten post jest wynikiem wyzwania, z którym spotkałem się jakiś czas temu podczas projektu, którego celem było stworzenie aplikacji Power App z możliwością pracy offline.

Sytuacja

Klient poprosił mnie o zbudowanie aplikacji, która będzie działać w trybie offline. Natychmiast przyjrzałem się nowym funkcjom offline w Power Apps, które korzystają z Microsoft Dataverse do przechowywania danych. Nowa funkcjonalność jest absolutnie genialna i pomimo, że jest w fazie preview, działa bardzo stabilnie, ustawienia s gotowe w kilka minut, i naprawdę nie trzeba konfigurować wielu dodatkowych ustawień, aby to działało. Fantastyczne!

W każdym razie, aby móc korzystać z tych nowych funkcji, musisz:

- Umieścić aplikację i tabele w solucji,

- Skonfigurować tabele, aby umożliwić im pracę w trybie offline,

- Nadać role bezpieczeństwa użytkownikom,

- Utworzyć profil offline na urządzenia mobilne i skonfigurować go.

Wszystko to jest dość proste, jednak istnieją pewne kwestie dotyczące bezpieczeństwa:

- Aplikacja musi być udostępniona użytkownikom (aby mogli z niej korzystać),

- Użytkownicy muszą być dodani do środowiska, w którym aplikacja jest wdrożona, i muszą otrzymać określone role bezpieczeństwa, aby mogli korzystać z profilu offline,

- Użytkownicy muszą być dodani do profilu offline, aby mogli korzystać z możliwości offline aplikacji.

I tak, to wszystko może brzmieć jak dość łatwa praca administracyjna, ale wyobraź sobie, że grupa użytkowników jest dynamiczna, i codziennie dostajesz prośby o dodanie nowych/ usunięcie istniejących? Zarządzanie nimi w 3 (lub więcej!) miejscach może łatwo przerodzić się w koszmar 😉

Rozwiązanie

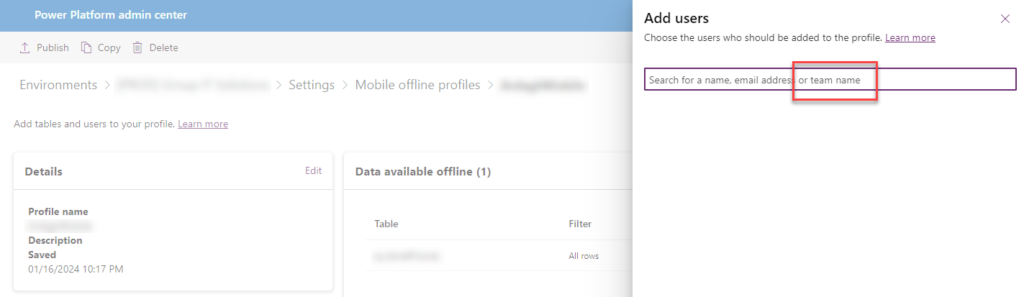

To, co przykuło moją uwagę, to etykieta wewnątrz pola, które służy do dodawania użytkowników do profilu offline na urządzenia mobilne. Jest w niej napisane „lub nazwa zespołu”. Zacząłem się zastanawiać, o jakiego rodzaju zespole tutaj mowa.

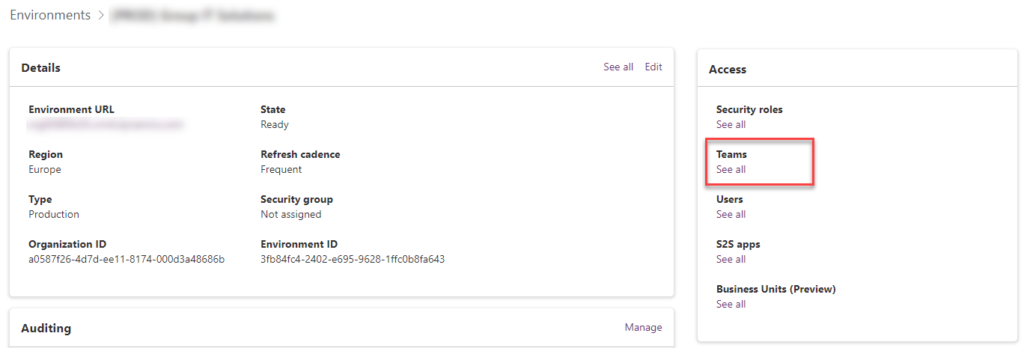

Okazało się, że to nie jest zespół Microsoft Teams, to również nie jest Grupa Microsoft 365. To nawet nie było Grupa zabezpieczeń! Byłem trochę zdezorientowany i zagubiony, ponieważ nie mogłem znaleźć żadnego rozwiązania. Wtedy klient wskazał mi „Zespoły”, które można skonfigurować na poziomie środowiska:

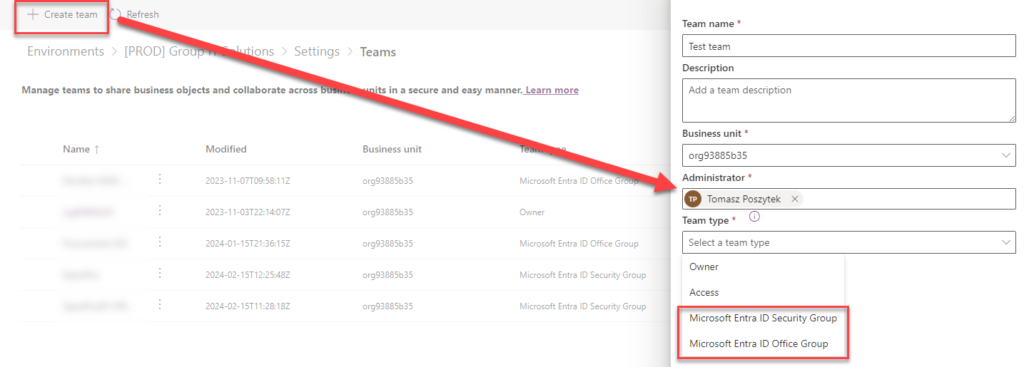

No i to był strzał w dziesiątkę! To było to miejsce. Ok, więc co musisz zrobić: Najpierw tworzysz zwykłą grupę zabezpieczeń w Microsoft Entra ID (może to być również Grupa Microsoft 365) i mapujesz ją do nowego zespołu w środowisku:

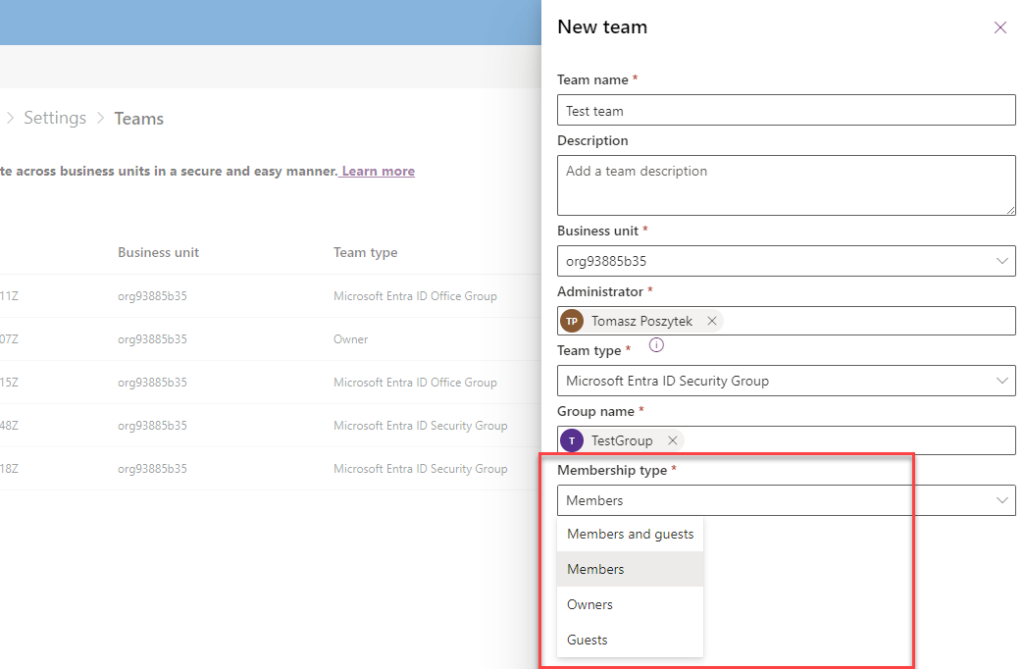

Następnie wybierasz utworzoną grupę zabezpieczeń lub M365 i ostatecznie – decydujesz, jacy członkowie grupy otrzymają w ten sposób dostęp:

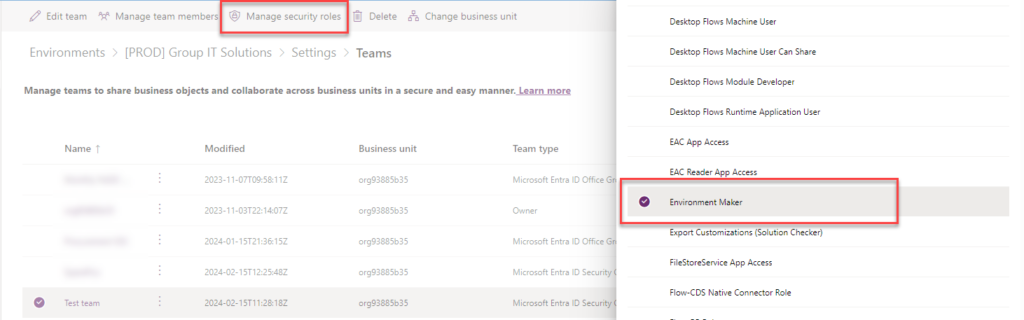

Następnie wybierasz utworzony zespół, a potem „Zarządzaj rolami bezpieczeństwa”, aby przyznać jego członkom uprawnienia do dostępu do tabel w profilu offline na urządzenia mobilne – Environment maker to minimum (lub jeśli utworzyłeś niestandardową rolę bezpieczeństwa, to ją przypisujesz):

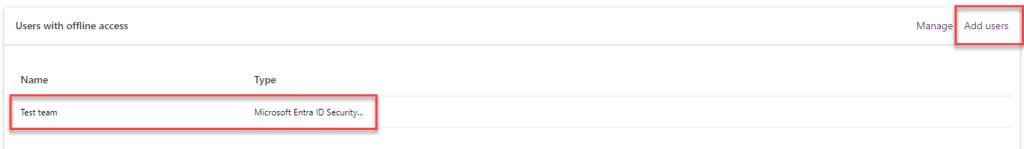

Wreszcie, wróć do konfiguracji Profilu Offline na urządzenia mobilne i dodaj nowo utworzony zespół jako „Użytkownicy z dostępem offline”:

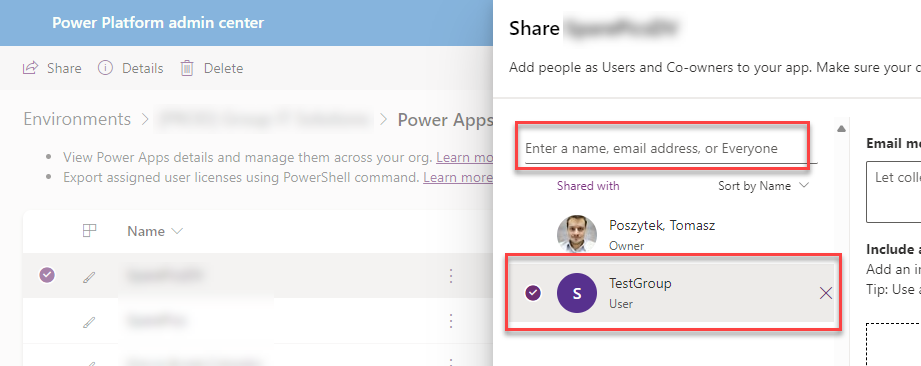

Aby zamknąć pętlę, przejdź do aplikacji korzystającej z możliwości offline i udostępnij ją również grupie zabezpieczeń Microsoft Entra ID:

I to wszystko! W ten sposób naprawdę nie musisz przechodzić do trzech osobnych miejsc, aby zarządzać dostępem użytkowników, nadawać im ról bezpieczeństwa i udostępniać aplikacji. Możesz to po prostu zrobić z poziomu strony członkostwa w Grupie Microsoft 365 lub za pośrednictwem członkostwa w grupie zabezpieczeń Microsoft Entra ID. Wszystko inne jest dla Ciebie automatycznie zrobione.

Mam nadzieję, że ten post okaże się dla Ciebie użyteczny. Daj mi znać w komentarzach, czy to rozwiązanie również pozwoliło Ci zaoszczędzić znaczną ilość pracy! 🙂